아카마이 “DD4BC 공격 횟수 크게 늘고 더욱 지능화”

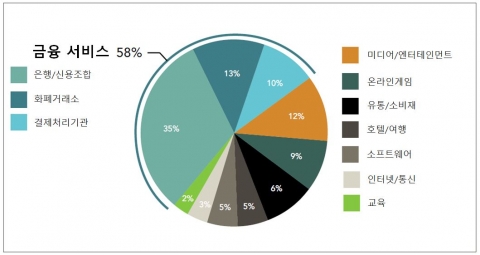

금융기관은 물론 미디어, 엔터테인먼트 온라인 게임, 유통 등 공격 대상 확대

소셜미디어 통해 기업 명성 위협하는 형태로 진화

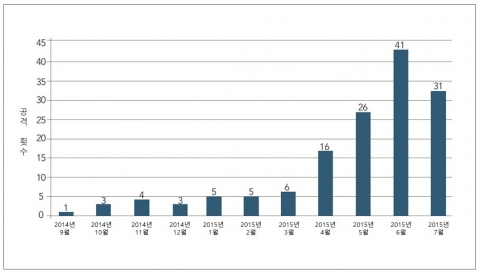

아카마이 프로렉식 보안리서치 대응팀(PLXsert)이 2014년 9월부터 2015년 7월까지 자사 고객을 겨냥한 공격 트래픽을 분석한 결과 2014년 9월 이후 발견된 DD4BC 공격 횟수는 총 141건이었다. 이 가운데 2015년 4월 이후 발견된 공격이 114건에 달했다. DD4BC 공격의 평균 대역폭은 13.34 Gbps이고, 최대 디도스 공격 규모는 56.2 Gbps였다.

2014년부터 대규모 비트코인 갈취 공격을 벌인 DD4BC 그룹은 최근 일년 사이 디도스 공격 범위를 금융기관뿐 아니라 미디어/엔터테인먼트, 온라인 게임, 유통 등 보다 다양한 산업으로 확대했다. DD4BC는 약한 수준의 디도스 공격을 감행한 후 이메일을 통해 비트코인을 보내지 않으면 웹사이트를 다운시킬 정도의 강도 높은 디도스 공격을 벌이겠다고 협박했다.

최근 DD4BC는 디도스 공격뿐 아니라 소셜미디어를 통해 표적 기업을 노출시키겠다고 협박하며 피해를 가중시키고 있다. 광범위한 채널을 통해 공개적으로 표적 기업을 곤란에 빠뜨리고 명성을 위협해 공격을 보다 효과적으로 진행하려는 의도다.

스튜어트 스콜리 아카마이 보안사업부 수석 부사장 겸 총괄책임자는 “DD4BC 그룹은 디도스 공격으로 위협하며 비트코인을 제공하지 않으면 추가 공격한다는 협박을 하고 있다. 특히 최근 DD4BC 공격은 기업에게 공개 망신을 주겠다는 등 진화된 전략과 전술을 사용하기 때문에 피해에 각별히 대비해야 한다”고 강조했다.

DD4BC 그룹은 주로 다중 공격 기법(multi-vector), 과거 표적 재검토, 레이어 7 디도스 공격과 다중 공격 기법 통합, 워드프레스 핑백(WordPress pingback) 취약점을 활용해 공격했다. 특히 워드프레스 핑백 취약점을 통해 반사 공격(reflected GET requests)을 반복적으로 표적에 발송함으로써 웹사이트 과부하를 일으켰다. 아카마이는 이런 공격 방법이 디도스 부터(booter) 스위트 프레임워크에 포함되어 있음을 확인했다.

아카마이는 DD4BC 디도스 공격 대응책으로 △비정상 행위 및 시그니처 기반의 디도스 탐지 기법을 활용해 웹사이트가 다운되기 전 공격 확인 △회복력을 높이고 공격으로 인한 단일 장애 지점(SPOF)을 피하기 위해 리소스 분산 △주요 애플리케이션 서버에 대한 위협을 줄이기 위해 전략적 장소의 네트워크에 레이어 7 디도스 완화 어플라이언스 구축 등을 권고했다.

아카마이는 DD4BC 공격 활동과 방법을 지속적으로 모니터링하고 있다. 관련 위협 경고 보고서는 웹사이트(www.stateoftheinternet.com/dd4bc-case)에서 다운받을 수 있다. DD4BC 위협과 위험 완화 방법에 대한 자세한 정보는 웹사이트(www.stateoftheinternet.com)에서 확인할 수 있다.

웹사이트: http://www.akamai.com/kr

연락처

아카마이

Luanne Da Costa, Akamai Asia Pacific

65 6593 8745

이메일 보내기

홍보대행

KPR

정광진 부장

02-3406-2252

이메일 보내기

이은송 대리

02-3406-2256

이메일 보내기