안랩, 유급 휴가 등 휴가철 노린 키워드 사용한 피싱 메일 주의 당부

인사팀 사칭해 ‘유급 휴일 일정에 변동이 있으니 확인하라’는 가짜 메시지로 이메일 계정 정보 탈취 시도

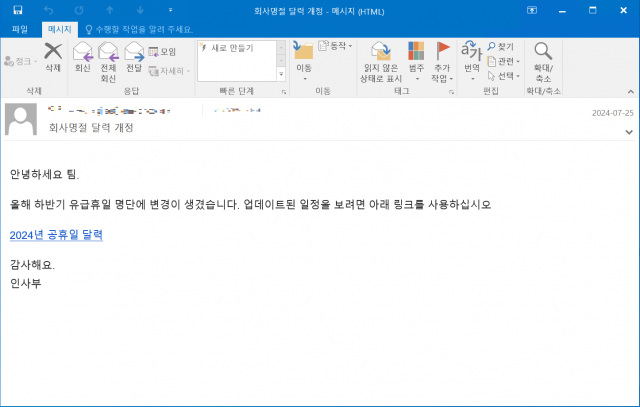

공격자는 먼저 기업 인사 부서를 사칭해 ‘회사 명절 달력 개정’이라는 제목의 피싱 메일을 유포했다. 본문에는 ‘올해 하반기 유급 휴일 명단에 변경이 생겼으니 아래 링크를 클릭해 업데이트된 일정을 확인하라’는 내용으로 악성 링크 클릭을 유도했다. 링크는 ‘2024년 공휴일 달력’이라는 이름으로 삽입됐다.

사용자가 속아 해당 링크를 클릭하면 기업 이메일 계정 정보 입력을 유도하는 로그인 페이지가 나타난다. 사용자가 해당 페이지에서 입력한 비밀번호는 즉시 공격자에게 전송된다.

이번 사례에서 특정 기업의 인사팀을 사칭해 피싱 메일을 발송한 점과 사용자의 이메일 주소가 가짜 로그인 창에 미리 입력된 점을 미루어 볼 때, 공격자는 타깃 한 조직의 임직원 이메일을 수집하는 등 사전에 공격을 준비한 것으로 추정된다. 공격자는 탈취한 계정 정보로 기업 관계자를 사칭하는 추가 공격을 수행할 수 있어 사용자의 각별한 주의가 필요하다.

현재 안랩 V3는 해당 메일로 유포 중인 악성 URL에 대한 탐지 및 실행 차단 기능을 지원하고 있으며, 샌드박스 기반 지능형 위협(APT) 대응 솔루션 ‘안랩 MDS’에서는 해당 메일을 차단하고 있다. 또한 피싱 메일 공격과 연관된 IoC (침해 지표) 등 전문적인 최신 위협 정보를 자사의 차세대 위협 인텔리전스 플랫폼 ‘안랩 TIP’로 제공하고 있다.

피싱 메일로 인한 피해를 예방하기 위해서는 △메일 발신자 확인 및 의심스러운 메일의 첨부 파일 및 URL 실행 금지 △사이트 별로 다른 계정 사용 및 비밀번호 주기적 변경 △V3 등 백신 프로그램 최신 버전 유지 및 피싱 사이트 차단 기능 활성화 △사용 중인 프로그램(OS/인터넷 브라우저/오피스 SW 등)의 최신 버전 유지 및 보안 패치 적용 등 기본 보안 수칙을 실천해야 한다.

안랩 분석팀 이익규 연구원은 “이번 사례처럼 매년 휴가철마다 ‘유급 휴가’, ‘공휴일’ 등 사용자가 혹할 만한 키워드를 사용한 피싱 메일이 발견되고 있다”며 “사용자는 익숙한 발신자라도 메일 주소를 꼼꼼하게 확인하고, 조직에서는 적절한 보안 솔루션과 서비스로 임직원을 노리는 피싱 메일 공격을 차단해야 한다”고 강조했다.

웹사이트: http://www.ahnlab.com

연락처

안랩

커뮤니케이션팀

임선진 사원

031-722-8553

이메일 보내기